categorie: Articoli in vetrina » Domotica

Numero di visite: 7622

Commenti sull'articolo: 1

Internet delle cose - che cos'è?

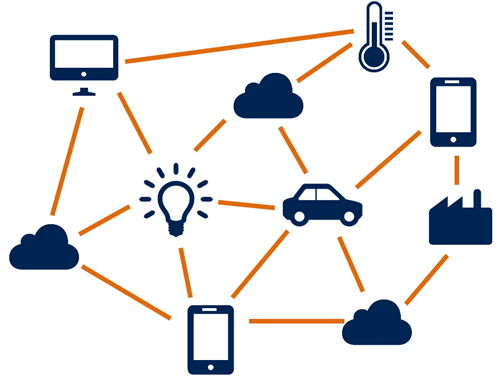

L'Internet of Things (IoT) è una vasta rete di oggetti collegati via Internet e in grado di scambiare dati. Non si tratta solo di molti dispositivi e sensori diversi, collegati tra loro da canali di comunicazione cablati e wireless e connessi a Internet, ma dalla stretta integrazione dei mondi reale e virtuale, nell'ambiente in cui viene effettuata la comunicazione tra persone e dispositivi.

Concetto e contesto per la nascita dell '"Internet delle cose"

A causa dell'uso diffuso di smartphone e tablet, nel 2010 il numero di dispositivi connessi a Internet è aumentato a 12,5 miliardi, e questo con una popolazione mondiale di 6,8 miliardi, vale a dire quasi 2 persone connesse per abitante della terra già nel 2010 alla rete globale del dispositivo.

Questi dispositivi sono in grado di connettersi alla rete e interagire tra loro tramite Bluetooth, Zigbee, WiFi, tramite reti cellulari, tramite rete satellitare, ecc. Gli analisti non escludono che entro il 2020 il numero di tali dispositivi in tutto il mondo raggiungerà i 50 miliardi. In connessione con questo stato di cose, la comparsa di un fenomeno come Internet of Things o Internet of the Things, abbreviato IoT.

Il concetto di Internet delle cose consiste nell'emergere di una rete informatica di cose, una rete di oggetti fisici con tecnologie integrate di interazione sia tra loro che con l'ambiente di informazione esterno e semplicemente con l'ambiente esterno del mondo reale.

La presenza di una tale rete globale di cose è in grado di ricostruire fondamentalmente non solo processi sociali, ma anche ampiamente economici. E una persona, di per sé, sarà esclusa dalla parte principale di tutte le operazioni e azioni indipendenti delle cose, non sarà più richiesta la sua partecipazione al lavoro attuale del sistema.

Questa idea è stata formulata nel 1999, quando divenne evidente la prospettiva di espansione. mezzi di identificazione a radiofrequenza sempre più sugli oggetti, sulla loro interazione tra loro e con il mondo che li circonda. Dal 2010 la tendenza si è chiaramente formata e la tecnologia informatica delle reti wireless, il cloud computing, l'interazione machine-to-machine, una transizione attiva verso IPv6, le reti configurate via software, hanno iniziato a riempire il concetto di opportunità reali.

Funzionalità dell '"Internet of Things"

Qual è il risultato. Per l'uso domestico, l'effetto è colossale: l'automazione domestica, per nulla un nuovo fenomeno, si sta espandendo combinando le cose in una rete di computer, ovvero attraverso l'uso di protocolli Internet si ottiene il fenomeno dell'esecuzione completamente automatica dei processi.

Una sveglia e aria condizionata, un sistema di illuminazione e un sistema di irrigazione del giardino, un sistema di sicurezza, sensori di luce e sensori di calore, persino medicine dotate di un tag RFID, ora interagiscono tra loro tramite reti a infrarossi, wireless, energia e bassa corrente. La caffettiera si accende, l'illuminazione cambia, viene attivato un promemoria sull'assunzione di compresse vitali, la temperatura viene mantenuta, l'irrigazione viene attivata al momento giusto e tutto ciò tenendo conto della necessità di risparmio energetico.

A proposito, nel 2008, il National Intelligence Council degli Stati Uniti ha inserito Internet of Things nell'elenco di sei tecnologie potenzialmente dannose. Il rapporto rileva che l'ubiquità impercettibile dei siti Internet, che diventano cose semplici come imballaggi di merci o documenti cartacei, può causare danni alla sicurezza nazionale delle informazioni.

E entro il 2010, l '"Internet delle cose" è già diventata la forza motrice dietro l'idea del "nebbioso calcolo", che estende il principio del cloud computing a un numero enorme di dispositivi geograficamente distribuiti interagenti e si trasforma in una piattaforma dell' "Internet delle cose".

Il lato tecnico dell '"Internet delle cose"

Anche se una cosa non ha un mezzo di comunicazione integrato, può avere un identificatore su di essa. Un codice a barre, un codice QR o un codice Data Matrix può fungere da identificatore. E per le cose connesse alle reti, l'identificatore, in particolare, è l'indirizzo MAC dell'adattatore, con il quale il dispositivo viene identificato a livello di canale, ma questo non è molto conveniente a causa del numero limitato di indirizzi disponibili.

IPv6 offre una maggiore opportunità di identificazione, che fornisce un indirizzo univoco a livello di rete e possono esistere più di 300 milioni di tali indirizzi sul pianeta per ogni terrestre.

Per convertire le informazioni sull'ambiente esterno in codice intuitivo, vengono utilizzati vari strumenti di misurazione, che svolgono un ruolo importante per l'Internet delle cose, riempiendo l'ambiente informatico di informazioni prioritarie.

Tra questi strumenti vi sono vari sensori (luce, temperatura, umidità), dispositivi di misurazione (contatori intelligenti) e altri sistemi, inclusi complessi sistemi di misurazione integrati. Gli strumenti di misura sono combinati in una rete, ad esempio, in una rete di sensori wireless, da cui sono costruiti interi sistemi di interazione tra macchine.

Gli strumenti di misura dovrebbero essere il più autonomi possibile e, innanzitutto, riguardano i sensori, il loro risparmio energetico. I modi per risolvere il problema sono l'uso di fonti di energia alternative, come fotocellule, convertitori di energia di vibrazione, alimentatore wireless, ecc. Ciò è necessario per eliminare la costante necessità di ricaricare le batterie dei sensori, sostituire le batterie, ecc., In generale, per minori costi di manutenzione.

La tecnologia di trasferimento dati per l'Internet delle cose, in linea di principio, include tutti i protocolli wireless di oggi. Ma è estremamente importante che la tecnologia selezionata soddisfi le condizioni di efficienza alle basse velocità, sia adattiva e tollerante ai guasti, in modo che possa organizzarsi.

La cosa più interessante da questo punto di vista, IEEE 802.15.4, che definisce il livello fisico e controlla l'accesso per fornire reti personali a basso consumo energetico, è la base dei protocolli: 6LoWPAN, ZigBee, MiWi, LPWAN, WirelessHart.

Per quanto riguarda i metodi cablati, in primo luogo il PLC è la rete di trasmissione dei dati attraverso i fili delle linee elettriche, perché molti dispositivi hanno una connessione alla rete elettrica e che dire di contatori intelligenti, distributori automatici, alimentatori di illuminazione, bancomat - ottengono sempre energia dalla rete .

Particolarmente promettente per l'IoT è il protocollo 6LoWPAN aperto, standardizzato dall'IETF, che implementa IPv6 sul PLC e su IEEE 802.15.4.

Problema di sicurezza dell '"Internet delle cose"

Gli esperti insistono all'unanimità sulla violazione da parte dei fornitori di dispositivi e servizi dell '"Internet of Things" del principio di sicurezza delle informazioni end-to-end raccomandato per tutti i prodotti della tecnologia dell'informazione e della comunicazione. Dicono che la sicurezza delle informazioni dovrebbe essere posta all'inizio della progettazione e quindi mantenuta solo per tutto il tempo.

Ma cosa in realtà? La ricerca di HP dell'estate 2014 mirava a identificare i problemi. L'attenzione è stata attirata da problemi su entrambi i lati - sul lato sviluppatore e sul lato utente.

All'inizio dell'uso di "cose", una persona deve cambiare la password di fabbrica in una unica, la sua, perché le impostazioni predefinite sono le stesse ovunque. Ma non tutti hanno fretta di cambiare la password!

Nel frattempo, non tutti i dispositivi hanno una protezione integrata e questo è il modo per penetrare nella rete domestica attraverso un dispositivo che è diventato un gateway aperto per un aggressore di Internet.È estremamente importante che il consumatore si occupi immediatamente dell'installazione della protezione esterna.

La ricerca HP ha dimostrato che 7 dispositivi su 10 non crittografano il traffico wireless! 6 su 10 hanno un'interfaccia web insicura vulnerabile agli script tra siti. La maggior parte dei dispositivi inizialmente fornisce password che non sono abbastanza forti. E infine, 9 dispositivi su 10 a insaputa del proprietario raccolgono dati personali!

Pertanto, lo studio HP ha rivelato circa 25 diverse vulnerabilità nei televisori, nelle bilance domestiche, nelle serrature delle porte, nelle prese, nei sistemi di sicurezza, nonché nei loro componenti cloud e mobili. La conclusione è deprimente: oggi non c'è sicurezza nell'Internet delle cose. Gli attacchi mirati, ad esempio, rappresentano una potenziale minaccia quando, attraverso un oggetto Internet, un utente malintenzionato ottiene l'accesso al mondo e allo spazio personale del proprietario.

Vedi anche su electro-it.tomathouse.com

: